本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

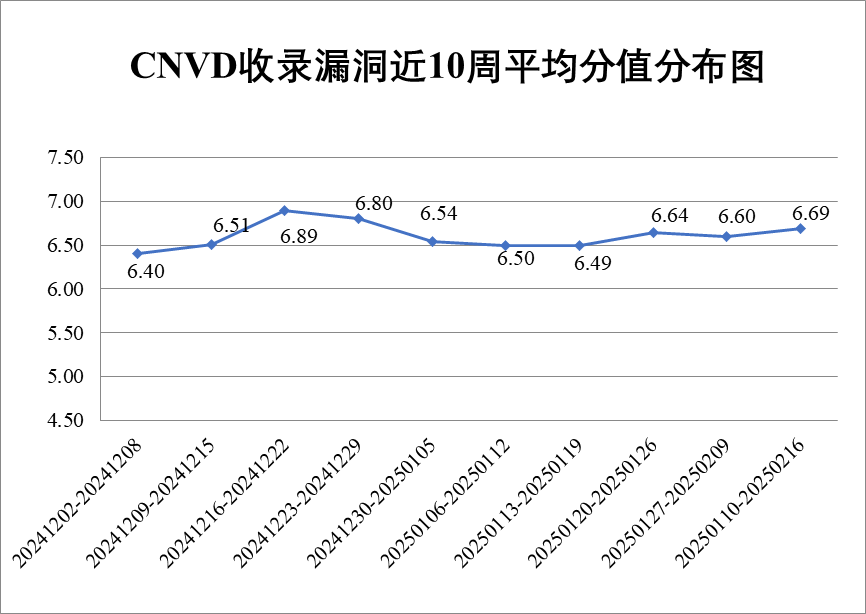

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞92个,其中高危漏洞44个、中危漏洞38个、低危漏洞10个。漏洞平均分值为6.69。本周收录的漏洞中,涉及0day漏洞20个(占22%),其中互联网上出现“itsourcecode Monbela Tourist Inn Online Reservation System SQL注入漏洞、D-Link DAR-7000-40 resmanage.php命令注入漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数1092个,与上周(437个)环比增加150%。

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件1起,向基础电信企业通报漏洞事件3起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件257起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件12起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件10起。

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置单位情况如下所示:

重庆梅安森科技股份有限公司、浙江宇视科技有限公司、云南恩捷新材料股份有限公司、云顶信息技术股份有限公司、用友网络科技股份有限公司、西安炎燚信息科技有限公司、武汉达梦数据库股份有限公司、微软(中国)有限公司、万洲电气股份有限公司、通州区华丽软件工作室、世邦通信股份有限公司、神州数码控股有限公司、深圳腾达智能科技有限公司、深圳市蓝凌软件股份有限公司、深圳市吉祥腾达科技有限公司、深圳市东宝信息技术有限公司、深圳市顶讯网络科技有限公司、深圳极速创想科技有限公司、上海卓卓网络科技有限公司、上海真兰仪表科技股份有限公司、上海博达数据通信有限公司、熵基科技股份有限公司、三星(中国)投资有限公司、青岛海信网络科技股份有限公司、品茗科技股份有限公司、佳能(中国)有限公司、惠普贸易(上海)有限公司、湖南众合百易信息技术有限公司、湖南华美信息系统有限公司、杭州雄伟科技开发股份有限公司、杭州企达信息技术有限公司、杭州海康威视数字技术股份有限公司、汉王科技股份有限公司、广州酷狗计算机科技有限公司、固德威技术股份有限公司、富士胶片(中国)投资有限公司、成都盈畅时代文化传播有限公司、成都朗速科技有限公司、畅捷通信息技术股份有限公司、贝壳找房(北京)科技有限公司、北京卓正志远软件有限公司、北京中农信达信息技术有限公司、北京致远互联软件股份有限公司、北京友数聚科技有限公司、北京星网锐捷网络技术有限公司、北京神州视翰科技有限公司、北京三维天地科技股份有限公司和北京美特软件技术有限公司。

本周漏洞报送情况统计

本周报送情况如表1所示。其中,深信服科技股份有限公司、北京天融信网络安全技术有限公司、北京神州绿盟科技有限公司、北京数字观星科技有限公司、阿里云计算有限公司等单位报送公开收集的漏洞数量较多。江苏云天网络安全技术有限公司、北京山石网科信息技术有限公司、贵州中科紫龙科技有限公司、星云博创科技有限公司、中孚安全技术有限公司、苏州棱镜七彩信息科技有限公司、北京纽盾网安信息技术有限公司、成都久信信息技术股份有限公司、天翼云科技有限公司、江苏百达智慧网络科技有限公司(含光实验室)、北京翰慧投资咨询有限公司、北京航空航天大学、福建省海峡信息技术有限公司、江苏金盾检测技术股份有限公司、淮安易云科技有限公司、成都卫士通信息安全技术有限公司、北京安华金和科技有限公司、山东新潮信息技术有限公司、海南神州希望网络有限公司、亚信科技(成都)有限公司、北京天下信安技术有限公司、北京珞安科技有限责任公司、中华人民共和国山东海事局、北京众安天下科技有限公司、联通数字科技有限公司、深圳市大疆创新科技有限公司、马鞍山书拓安全科技有限公司、北京安帝科技有限公司、中电福富信息科技有限公司、北京大学、贵州多彩网安科技有限公司、交通运输部海事局、江苏软测信息科技有限公司、国家计算机病毒应急处理中心、国家能源集团、上海观安信息技术股份有限公司、人保信息科技有限公司、上海吨吨信息技术有限公司、北京神州泰岳软件股份有限公司、中资网络信息安全科技有限公司、江苏正信信息安全测试有限公司及其他个人白帽子向CNVD提交了1092个以事件型漏洞为主的原创漏洞,其中包括上海交大和奇安信网神(补天平台)向CNVD共享的白帽子报送213条原创漏洞信息。

表1 漏洞报送情况统计表

报送单位或个人 |

漏洞报送数量 |

原创漏洞数量 |

深信服科技股份有限公司 |

630 |

0 |

北京天融信网络安全技术有限公司 |

359 |

10 |

北京神州绿盟科技有限公司 |

322 |

0 |

北京数字观星科技有限公司 |

272 |

0 |

阿里云计算有限公司 |

163 |

0 |

北京启明星辰信息安全技术有限公司 |

158 |

15 |

京东科技信息技术有限公司 |

155 |

3 |

上海交大 |

142 |

142 |

奇安信网神(补天平台) |

71 |

71 |

北京知道创宇信息技术有限公司 |

50 |

0 |

杭州美创科技股份有限公司 |

22 |

22 |

北京安信天行科技有限公司 |

15 |

15 |

北京长亭科技有限公司 |

11 |

8 |

南京众智维信息科技有限公司 |

10 |

10 |

杭州迪普科技股份有限公司 |

9 |

0 |

华为技术有限公司 |

7 |

7 |

北京智游网安科技有限公司 |

6 |

6 |

快页信息技术有限公司 |

2 |

2 |

江苏云天网络安全技术有限公司 |

20 |

20 |

北京山石网科信息技术有限公司 |

18 |

18 |

贵州中科紫龙科技有限公司 |

14 |

14 |

星云博创科技有限公司 |

13 |

13 |

中孚安全技术有限公司 |

12 |

12 |

苏州棱镜七彩信息科技有限公司 |

9 |

9 |

北京纽盾网安信息技术有限公司 |

9 |

9 |

成都久信信息技术股份有限公司 |

8 |

8 |

天翼云科技有限公司 |

5 |

5 |

江苏百达智慧网络科技有限公司(含光实验室) |

5 |

5 |

北京翰慧投资咨询有限公司 |

5 |

5 |

北京航空航天大学 |

5 |

5 |

福建省海峡信息技术有限公司 |

4 |

4 |

江苏金盾检测技术股份有限公司 |

4 |

4 |

淮安易云科技有限公司 |

4 |

4 |

成都卫士通信息安全技术有限公司 |

4 |

4 |

北京安华金和科技有限公司 |

4 |

4 |

山东新潮信息技术有限公司 |

3 |

3 |

海南神州希望网络有限公司 |

3 |

3 |

亚信科技(成都)有限公司 |

2 |

2 |

北京天下信安技术有限公司 |

2 |

2 |

北京珞安科技有限责任公司 |

2 |

2 |

中华人民共和国山东海事局 |

2 |

2 |

北京众安天下科技有限公司 |

2 |

2 |

联通数字科技有限公司 |

2 |

2 |

深圳市大疆创新科技有限公司 |

2 |

2 |

马鞍山书拓安全科技有限公司 |

2 |

2 |

北京安帝科技有限公司 |

2 |

2 |

中电福富信息科技有限公司 |

2 |

2 |

北京大学 |

1 |

1 |

贵州多彩网安科技有限公司 |

1 |

1 |

交通运输部海事局 |

1 |

1 |

江苏软测信息科技有限公司 |

1 |

1 |

国家计算机病毒应急处理中心 |

1 |

1 |

国家能源集团 |

1 |

1 |

上海观安信息技术股份有限公司 |

1 |

1 |

人保信息科技有限公司 |

1 |

1 |

上海吨吨信息技术有限公司 |

1 |

1 |

北京神州泰岳软件股份有限公司 |

1 |

1 |

中资网络信息安全科技有限公司 |

1 |

1 |

江苏正信信息安全测试有限公司 |

1 |

1 |

个人 |

600 |

600 |

报送总计 |

3185 |

1092 |

本周漏洞按类型和厂商统计

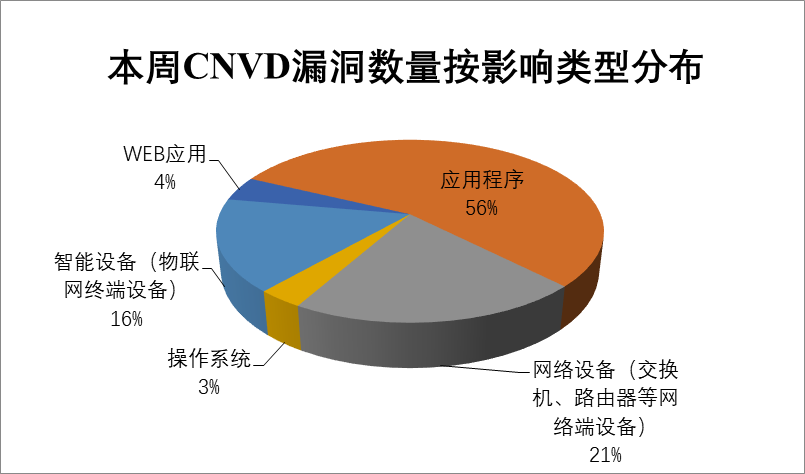

本周,CNVD收录了92个漏洞。应用程序51个,网络设备(交换机、路由器等网络端设备)19个,智能设备(物联网终端设备)15个, WEB应用4个,操作系统3个。

表2 漏洞按影响类型统计表

漏洞影响对象类型 |

漏洞数量 |

应用程序 |

51 |

网络设备(交换机、路由器等网络端设备) |

19 |

智能设备(物联网终端设备) |

15 |

WEB应用 |

4 |

操作系统 |

3 |

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及Samsung、Adobe、OTFCC等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

1 |

Samsung |

18 |

20% |

2 |

Adobe |

14 |

15% |

3 |

OTFCC |

13 |

14% |

4 |

IBM |

13 |

14% |

5 |

Microsoft |

10 |

11% |

6 |

Hitachi Energy |

9 |

10% |

7 |

Linksys |

4 |

4% |

8 |

NVIDIA |

2 |

2% |

9 |

TP-Link |

2 |

2% |

10 |

其他 |

7 |

8% |

本周行业漏洞收录情况

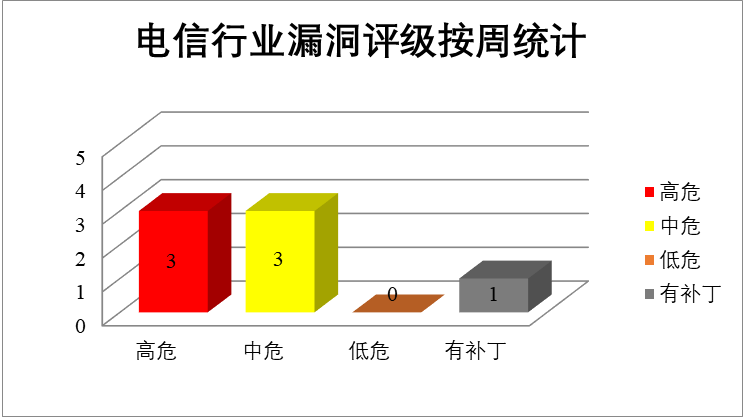

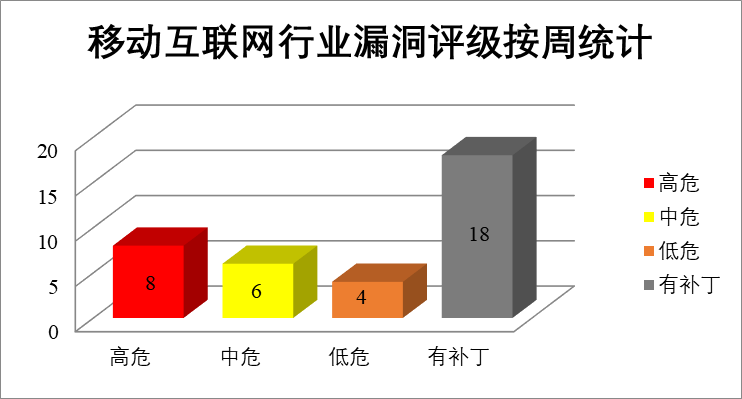

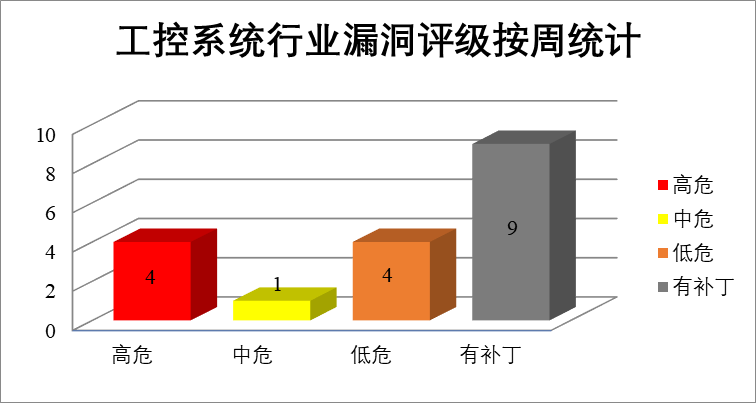

本周,CNVD收录了6个电信行业漏洞,18个移动互联网行业漏洞,9个工控行业漏洞(如下图所示)。其中,“Linksys E8450 wizard_status命令注入漏洞、Hitachi Energy RTU500 series CMU Firmware跨站脚本漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

图3 电信行业漏洞统计

图4 移动互联网行业漏洞统计

图5 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、Adobe产品安全漏洞

Adobe Connect是美国奥多比(Adobe)公司的一个用于创建会议环境的软件。Adobe Experience Manager(AEM)是美国奥多比(Adobe)公司的一套可用于构建网站、移动应用程序和表单的内容管理解决方案。该方案支持移动内容管理。营销销售活动管理和多站点管理等。本周,上述产品被披露存在跨站脚本漏洞,攻击者可利用漏洞在受害者的浏览器会话中执行任意代码。

CNVD收录的相关漏洞包括:Adobe Connect跨站脚本漏洞(CNVD-2025-02840、CNVD-2025-02842)、Adobe Experience Manager跨站脚本漏洞(CNVD-2025-02848、CNVD-2025-02847、CNVD-2025-02846、CNVD-2025-02851、CNVD-2025-02850、CNVD-2025-02849)。其中,“Adobe Connect跨站脚本漏洞(CNVD-2025-02840、CNVD-2025-02842)”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02840

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02842

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02848

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02847

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02846

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02851

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02850

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02849

2、Microsoft产品安全漏洞

Microsoft Office是一款广泛使用的办公软件套件,包含了多种应用程序,如Word、Excel、PowerPoint和Visio等。Microsoft Access是一款数据库管理系统,广泛用于创建和管理数据库应用程序。Microsoft Excel是美国微软(Microsoft)公司的一款Office套件中的电子表格处理软件。Microsoft Message Queuing是用于实现需要高性能的异步和同步场景的解决方案。Microsoft Directx是美国微软(Microsoft)公司的一款专用于修复Windows系统异常的工具。该软件可修复工具可自动更新C++组件且修复0xc000007b问题异常。Microsoft Windows Installer是美国微软(Microsoft)公司的Windows操作系统的一个组件。为安装和卸载软件提供了标准基础。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过某些功能,提升权限,执行任意代码,导致系统拒绝服务等。

CNVD收录的相关漏洞包括:Microsoft Office Visio远程代码执行漏洞(CNVD-2025-02827)、Microsoft Access远程代码执行漏洞(CNVD-2025-02826)、Microsoft Excel代码问题漏洞(CNVD-2025-02829)、Microsoft Office Visio远程代码执行漏洞(CNVD-2025-02828)、Microsoft Message Queuing资源管理错误漏洞、Microsoft Directx资源管理错误漏洞、Microsoft Windows Installer权限提升漏洞(CNVD-2025-02835)、Microsoft Message Queuing资源管理错误漏洞(CNVD-2025-02834)。其中,除“Microsoft Windows Installer权限提升漏洞(CNVD-2025-02835)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02827

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02826

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02829

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02828

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02833

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02832

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02835

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02834

3、Samsung产品安全漏洞

Samsung SmartThings是韩国三星(Samsung)公司的一款可连接智能设备的应用程序。Samsung Vision DSP kernel driver是三星(Samsung)移动设备使用的一个驱动程序。Samsung libsapeextractor库是三星(Samsung)移动设备的一个组件。Samsung libsdffextractor库是三星(Samsung)移动设备的一个组件。Samsung DSP驱动程序是三星(Samsung)移动设备的一个数字信号处理驱动程序。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞无限制地滥用API密钥,进行越界内存访问,通过劫持加载的库提升权限,在mediaextractor进程上执行任意代码。

CNVD收录的相关漏洞包括:Samsung SmartThings权限管理漏洞(CNVD-2025-02721)、Samsung Vision DSP内核驱动程序权限提升漏洞(CNVD-2025-02726)、Samsung libsapeextractor库输入验证错误漏洞(CNVD-2025-02728)、Samsung libsflacextractor库输入验证错误漏洞(CNVD-2025-02730)、Samsung libsdffextractor库输入验证错误漏洞(CNVD-2025-02729、CNVD-2025-02731、CNVD-2025-02732)、Samsung DSP驱动程序越界写入漏洞(CNVD-2025-02733)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02721

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02726

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02728

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02730

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02729

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02731

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02733

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02732

4、IBM产品安全漏洞

IBM App Connect Enterprise Certified Container是美国国际商业机器(IBM)公司的一个基于IBM App Connect Enterprise软件产品的映像。以可执行文件的形式提供软件包,可以在容器化环境中部署和运行。IBM Maximo Application Suite是美国国际商业机器(IBM)公司的一个为智能资产管理、监控、维护、计算机视觉、安全性和可靠性提供的单一平台。IBM Cognos Mobile Client是美国国际商业机器(IBM)公司的一款为IBM Cognos BI平台设计的移动应用程序。IBM Cloud Pak System是美国国际商业机器(IBM)公司的一套具有可配置、预集成软件的全栈、融合基础架构。该产品支持跨混合云部署、管理和移动应用程序环境。IBM Analytics Content Hub是美国国际商业机器(IBM)公司的一种干净的流式体验,通过从IBM和其他分析提供商的提取内容来可视化相关分析内容。IBM Planning Analytics是美国国际商业机器(IBM)公司的一套业务规划分析解决方案。该方案支持自动化执行业务规划、预算和分析等流程。IBM Sterling B2B Integrator是美国国际商业机器(IBM)公司的一套集成了重要的B2B流程。交易和关系的软件。该软件支持与不同的合作伙伴社区之间实现复杂的B2B流程的安全集成。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,在系统上执行任意代码或导致服务器崩溃等。

CNVD收录的相关漏洞包括:IBM App Connect Enterprise Certified Container拒绝服务漏洞(CNVD-2025-02814)、IBM Maximo Application Suite SQL注入漏洞、IBM Cognos Mobile Client信任管理问题漏洞、IBM Cloud Pak System信息泄露漏洞(CNVD-2025-02817)、IBM Analytics Content Hub缓冲区溢出漏洞、IBM Planning Analytics文件上传漏洞、IBM Maximo Application Suite跨站脚本漏洞(CNVD-2025-02820)、IBM Sterling B2B Integrator跨站脚本漏洞(CNVD-2025-02824)。其中,“IBM Analytics Content Hub缓冲区溢出漏洞、IBM Planning Analytics文件上传漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02814

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02819

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02818

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02817

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02815

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02823

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02820

https://www.cnvd.org.cn/flaw/show/CNVD-2025-02824

5、Tenda AC18命令注入漏洞(CNVD-2025-02899)

Tenda AC18是中国腾达(Tenda)公司的一款路由器。本周,Tenda AC18被披露存在命令注入漏洞,攻击者可利用该漏洞导致任意命令执行。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2025-02899

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:http://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

CNVD-2025-02727 |

Samsung libsapeextractor库输入验证错误漏洞(CNVD-2025-02727) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://security.samsungmobile.com/securityUpdate.smsb?year=2021&month=9 |

CNVD-2025-02738 |

Hitachi Energy RTU500 Scripting interface信任管理问题漏洞 |

高 |

厂商已发布补丁修复漏洞,请广大用户及时下载更新: https://publisher.hitachienergy.com/preview?DocumentId=8DBD000152&languageCode=en&Preview=true |

CNVD-2025-02823 |

IBM Planning Analytics文件上传漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://www.ibm.com/support/pages/node/7168387 |

CNVD-2025-02834 |

Microsoft Message Queuing资源管理错误漏洞(CNVD-2025-02834) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21290 |

CNVD-2025-02840 |

Adobe Connect跨站脚本漏洞(CNVD-2025-02840) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://helpx.adobe.com/security/products/connect/apsb24-99.html |

CNVD-2025-02856 |

SAP Contact Center跨站脚本漏洞(CNVD-2025-02856) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=585106405 |

CNVD-2025-02855 |

Oracle Shipping Execution信息泄露漏洞(CNVD-2025-02855) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://www.oracle.com/security-alerts/cpuoct2021.html |

CNVD-2025-02900 |

Linksys E7350 vif_disable命令注入漏洞 |

高 |

用户可参考如下厂商提供的安全补丁以修复该漏洞: https://support.linksys.com/kb/article/6935-cn/ |

CNVD-2025-02734 |

Hitachi Energy RTU500 series CMU Firmware存在未明漏洞( CNVD-2025-02734) |

高 |

厂商已发布补丁修复漏洞,请广大用户及时下载更新: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-26177 |

CNVD-2025-02827 |

Microsoft Office Visio远程代码执行漏洞(CNVD-2025-02827) |

高 |

目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-21356 |

小结:本周,Adobe产品被披露存在跨站脚本漏洞,攻击者可利用漏洞在受害者的浏览器会话中执行任意代码。此外,Microsoft、Samsung、IBM等多款产品被披露存在多个漏洞,攻击者可利用漏洞绕过某些功能,获取敏感信息,提升权限,执行任意代码,导致系统拒绝服务等。另外,Tenda AC18被披露存在命令注入漏洞,攻击者可利用该漏洞导致任意命令执行。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。

吉公网安备 22017202000203号

吉公网安备 22017202000203号