本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

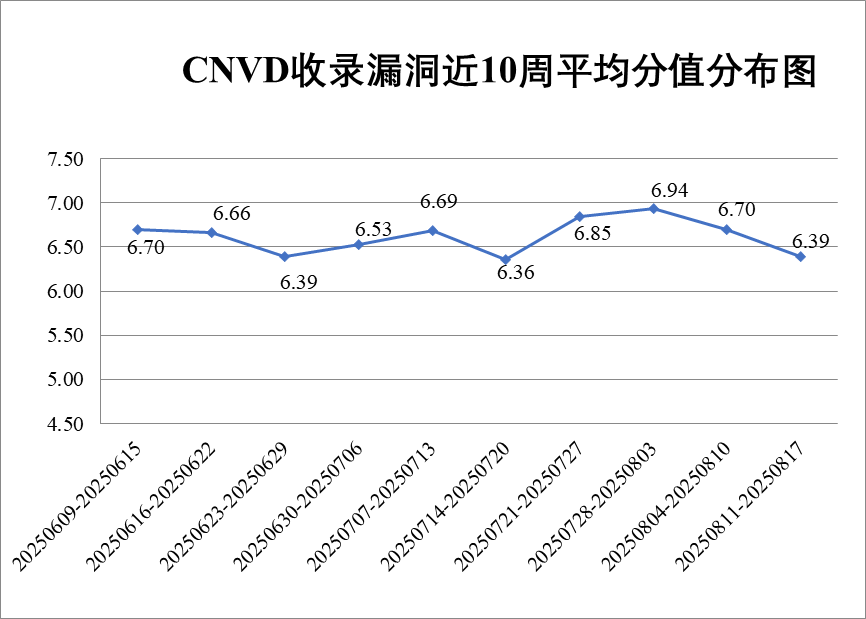

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞567个,其中高危漏洞244个、中危漏洞273个、低危漏洞50个。漏洞平均分值为6.39。本周收录的漏洞中,涉及0day漏洞303个(占53%),其中互联网上出现“Login and User Management System SQL注入漏洞、Student Record System SQL注入漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数3204个,与上周(7616个)环比减少58%。

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件2起,向基础电信企业通报漏洞事件2起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件1209起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件75起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件15起。

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置单位情况如下所示:

字节跳动安全中心、紫光软件系统有限公司、卓智网络科技有限公司、重庆莫德巴斯智能科技有限公司、智业软件股份有限公司、浙江省数字安全证书管理有限公司、浙江莱达信息技术有限公司、浙江湖州华卓信息科技有限公司、浙江百应科技有限公司、友讯电子设备(上海)有限公司、用友网络科技股份有限公司、研华科技(中国)有限公司、兄弟商业(中国)有限公司、兄弟(中国)商业有限公司、新都(青岛)办公系统有限公司、武汉天地伟业科技有限公司、武汉儒松科技有限公司、卫宁健康科技集团股份有限公司、网经科技(苏州)有限公司、万洲电气股份有限公司、万可电子(天津)有限公司、太极计算机股份有限公司、四川宝库科技有限责任公司、施耐德电气(中国)有限公司、深圳市优软科技有限公司、深圳市易有云网络科技有限责任公司、深圳市天视通技术有限公司、深圳市思源计算机软件股份有限公司、深圳市锐明技术股份有限公司、深圳市明源云科技有限公司、深圳市蓝凌软件股份有限公司、深圳市吉祥腾达科技有限公司、深圳市必联电子有限公司、深圳国威电子有限公司、深圳博阳好易信息技术有限公司、上海易正信息技术有限公司、上海易正软件技术服务有限公司、上海新纪元教育管理有限公司、上海三高计算机中心股份有限公司、上海睿妍美容顾问有限公司、上海起迪计算机科技发展有限公司、上海曼恒数字技术股份有限公司、上海孚盟软件有限公司、上海爱数信息技术股份有限公司、山特电子(深圳)有限公司、山东潍微科技股份有限公司、山东金钟科技集团股份有限公司、厦门天锐科技股份有限公司、厦门四信通信科技有限公司、任子行网络技术股份有限公司、曲靖蜂信科技有限公司、青岛海信网络科技股份有限公司、麒麟软件有限公司、普元信息技术股份有限公司、南昌市西湖区平凡电脑商行、摩莎科技(上海)有限公司、龙思云(北京)科技有限公司、理光(中国)投资有限公司、鲸弘医疗科技集团有限公司、京瓷(中国)商贸有限公司上海分公司、金华迪加网络科技有限公司、金蝶软件(中国)有限公司、江苏金智教育信息股份有限公司、佳能(中国)有限公司、吉翁电子(深圳)有限公司、惠普贸易(上海)有限公司、湖北亿百天信息技术有限公司、河北南昊高新技术开发有限公司、合肥三生石上软件有限公司、杭州万隆通讯技术有限公司、杭州数云信息技术有限公司、杭州三汇信息工程有限公司、杭州海康威视系统技术有限公司、杭州飞致云信息科技有限公司、杭州超算物联科技有限公司、汉王科技股份有限公司、广州赛意信息科技股份有限公司、广州锦铭泰软件科技有限公司、广联达科技股份有限公司、广东省建筑科学研究院集团股份有限公司、广东保伦电子股份有限公司、富士通(中国)有限公司、东莞市同享软件科技有限公司、大连卓云科技有限公司、大连亿坊电子商务有限公司、成都索贝数码科技股份有限公司、畅捷通信息技术股份有限公司、北京中知智慧科技有限公司、北京中农信达信息技术有限公司、北京月之暗面科技有限公司、北京元年科技股份有限公司、北京亿赛通科技发展有限责任公司、北京星网锐捷网络技术有限公司、北京网御星云信息技术有限公司、北京数据项素智能科技有限公司、北京神州数码云计算有限公司、北京神州视翰科技有限公司、北京美特软件技术有限公司、北京金和网络股份有限公司、北京慧图科技(集团)股份有限公司、北京汉王智远科技有限公司、北京北大方正电子有限公司、安科瑞电气股份有限公司、阿里巴巴集团安全应急响应中心。

本周漏洞报送情况统计

本周报送情况如表1所示。其中,新华三技术有限公司、深信服科技股份有限公司、北京数字观星科技有限公司、安天科技集团股份有限公司、北京天融信网络安全技术有限公司等单位报送公开收集的漏洞数量较多。江苏云天网络安全技术有限公司、上海纽盾科技股份有限公司、甘肃青鸾信息科技有限公司、杭州海康威视数字技术股份有限公司、成都久信信息技术股份有限公司、北京卓识网安技术股份有限公司、北京天下信安技术有限公司、北京山石网科信息技术有限公司、中国电信股份有限公司研究院、北京纽盾网安信息技术有限公司、中国联合网络通信有限公司深圳市分公司、广州松杨云创科技有限公司、广州安海信息安全技术有限公司、中国电科院信息通信测试与仿真中心河南分中心及其他个人白帽子向CNVD提交了3204个以事件型漏洞为主的原创漏洞,其中包括斗象科技(漏洞盒子)、奇安信网神(补天平台)和三六零数字安全科技集团有限公司向CNVD共享的白帽子报送2941条原创漏洞信息。

表1 漏洞报送情况统计表

报送单位或个人 |

漏洞报送数量 |

原创漏洞数量 |

奇安信网神(补天平台) |

1413 |

1413 |

三六零数字安全科技集团有限公司 |

1173 |

1173 |

新华三技术有限公司 |

826 |

0 |

深信服科技股份有限公司 |

591 |

0 |

北京数字观星科技有限公司 |

394 |

0 |

斗象科技(漏洞盒子) |

355 |

355 |

安天科技集团股份有限公司 |

345 |

0 |

北京天融信网络安全技术有限公司 |

142 |

4 |

北京启明星辰信息安全技术有限公司 |

86 |

1 |

北京神州绿盟科技有限公司 |

82 |

0 |

北京知道创宇信息技术有限公司 |

57 |

0 |

杭州安恒信息技术股份有限公司 |

49 |

0 |

北京长亭科技有限公司 |

24 |

2 |

北京安信天行科技有限公司 |

9 |

9 |

恒安嘉新(北京)科技股份公司 |

2 |

0 |

北京升鑫网络科技有限公司(青藤云安全) |

1 |

1 |

F5 |

6 |

0 |

江苏云天网络安全技术有限公司 |

4 |

4 |

上海纽盾科技股份有限公司 |

4 |

4 |

甘肃青鸾信息科技有限公司 |

3 |

3 |

杭州海康威视数字技术股份有限公司 |

3 |

3 |

成都久信信息技术股份有限公司 |

2 |

2 |

北京卓识网安技术股份有限公司 |

2 |

2 |

北京天下信安技术有限公司 |

2 |

2 |

北京山石网科信息技术有限公司 |

1 |

1 |

中国电信股份有限公司研究院 |

1 |

1 |

北京纽盾网安信息技术有限公司 |

1 |

1 |

中国联合网络通信有限公司深圳市分公司 |

1 |

1 |

广州松杨云创科技有限公司 |

1 |

1 |

广州安海信息安全技术有限公司 |

1 |

1 |

中国电科院信息通信测试与仿真中心河南分中心 |

3 |

3 |

个人 |

217 |

217 |

报送总计 |

5801 |

3204 |

本周漏洞按类型和厂商统计

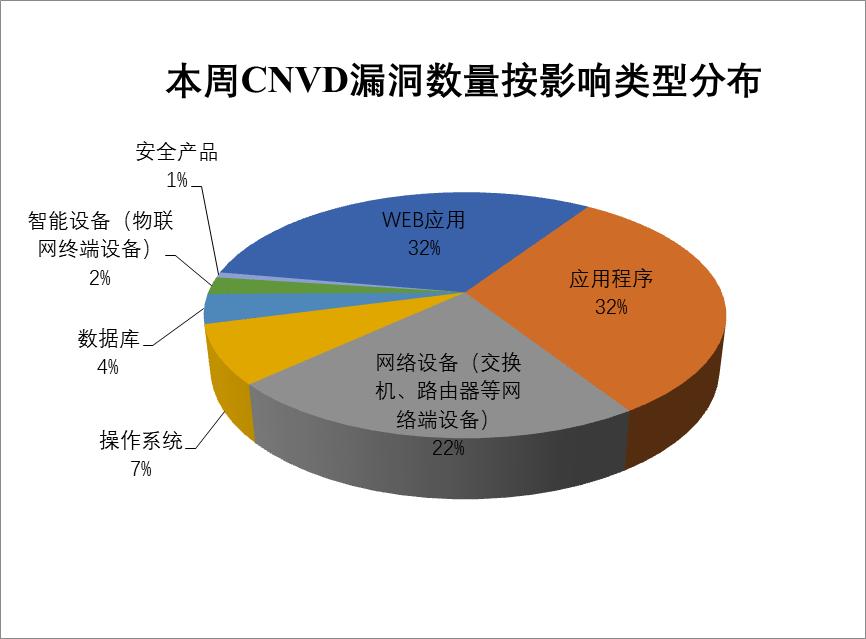

本周,CNVD收录了567个漏洞。WEB应用179个,应用程序179个,网络设备(交换机、路由器等网络端设备)126个,操作系统44个,数据库22个,智能设备(物联网终端设备)13个,安全产品4个。

表2 漏洞按影响类型统计表

漏洞影响对象类型 |

漏洞数量 |

WEB应用 |

179 |

应用程序 |

179 |

网络设备(交换机、路由器等网络端设备) |

126 |

操作系统 |

44 |

数据库 |

22 |

智能设备(物联网终端设备) |

13 |

安全产品 |

4 |

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及WordPress、Apple、Open5GS等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

1 |

WordPress |

46 |

8% |

2 |

Apple |

34 |

6% |

3 |

Open5GS |

32 |

6% |

4 |

D-Link |

30 |

5% |

5 |

Tenda |

25 |

4% |

6 |

Oracle |

20 |

4% |

7 |

Adobe |

14 |

2% |

8 |

IBM |

12 |

2% |

9 |

HDF5 |

11 |

2% |

10 |

其他 |

343 |

61% |

本周行业漏洞收录情况

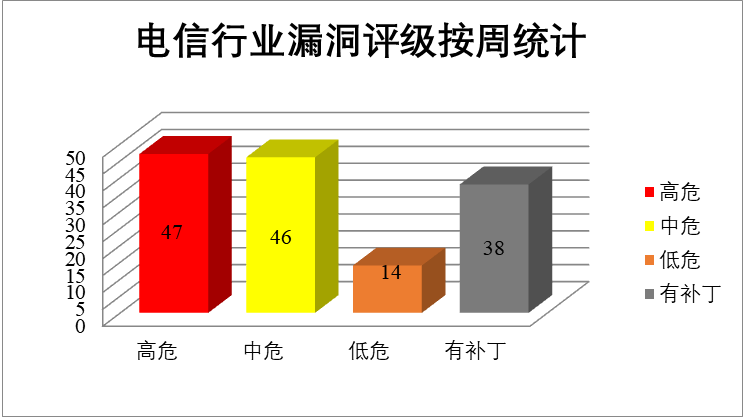

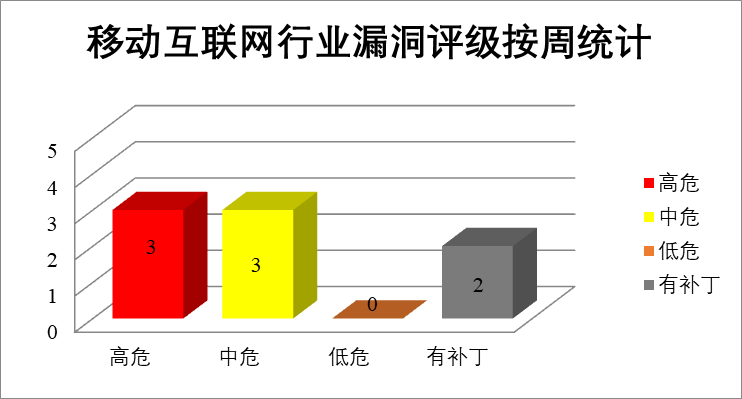

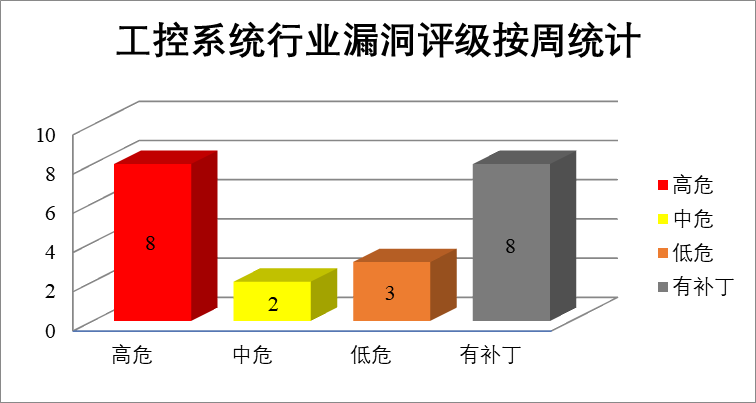

本周,CNVD收录了107个电信行业漏洞,6个移动互联网行业漏洞,13个工控行业漏洞(如下图所示)。其中,“Netgear DGN1000B代码执行漏洞、Tenda W30E命令注入漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

图3 电信行业漏洞统计

图4 移动互联网行业漏洞统计

图5 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、IBM产品安全漏洞

IBM Informix Dynamic Server(IDS)是美国国际商业机器(IBM)公司的一款可扩展的对象关系数据库服务器,它为集群数据中心提供持续数据可用性和灾难恢复等功能。IBM Db2 Mirror for i是IBM公司的高可用性数据库解决方案,用于实现实时数据镜像和故障转移。IBM Operations Analytics-Log Analysis是美国国际商业机器(IBM)公司的一套半结构化数据分析解决方案。该产品主要用于应用程序日志分析和问题诊断等。IBM Db2是IBM公司的一款关系型数据库管理系统,支持Linux等多种操作系统。IBM Aspera Faspex是IBM公司的高性能文件传输解决方案,专为快速、安全地传输大容量数据而设计。IBM Db2 Mirror for i是IBM公司的高可用性数据库镜像解决方案,用于实现实时数据同步和故障转移。IBM Cloud Pak for Business Automation是IBM推出的企业级业务流程自动化平台,提供智能文档处理、工作流管理和决策自动化等功能。IBM WebSphere Application Server Liberty是IBM公司的一款轻量级Java应用服务器,用于快速开发和部署云原生应用。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞通过身份验证后执行未授权操作,通过注入精心设计的有效载荷执行任意Web脚本或HTML,通过发送恶意构造的请求,导致服务器内存资源耗尽等。

CNVD收录的相关漏洞包括:IBM Informix Dynamic Server跨站脚本漏洞、IBM Db2 Mirror for i授权问题漏洞、IBM Operations Analytics-Log Analysis跨站脚本漏洞、IBM Db2拒绝服务漏洞(CNVD-2025-18013)、IBM Aspera Faspex访问控制错误漏洞、IBM Db2 Mirror for i访问控制错误漏洞、IBM Cloud Pak for Business Automation授权问题漏洞、IBM WebSphere Application Server Liberty资源管理错误漏洞。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18009

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18015

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18014

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18013

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18011

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18016

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18591

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18590

2、Mozilla产品安全漏洞

Mozilla Firefox是一款开源的WEB浏览器。Mozilla VPN是美国Mozilla基金会的开源虚拟专用网络Web浏览器扩展,桌面应用程序和移动应用程序。Mozilla Thunderbird是美国Mozilla基金会的一套从Mozilla Application Suite独立出来的电子邮件客户端软件。该软件支持IMAP、POP邮件协议以及HTML邮件格式。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞读取任意文件,绕过已实施的安全限制,实现任意代码执行等。

CNVD收录的相关漏洞包括:Mozilla Firefox内存破坏漏洞(CNVD-2025-18674、CNVD-2025-18679)、Mozilla VPN权限提升漏洞、Mozilla Thunderbird资源管理错误漏洞(CNVD-2025-18677、CNVD-2025-18680)、Mozilla Firefox信息泄露漏洞、Mozilla Firefox条件竞争漏洞(CNVD-2025-18681)、Mozilla Firefox缓冲区溢出漏洞(CNVD-2025-18682)。其中,除“Mozilla Thunderbird资源管理错误漏洞(CNVD-2025-18677)”外其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18674

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18672

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18677

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18675

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18681

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18680

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18679

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18682

3、Adobe产品安全漏洞

Adobe Experience Manager(AEM)是美国奥多比(Adobe)公司的一套可用于构建网站、移动应用程序和表单的内容管理解决方案。该方案支持移动内容管理、营销销售活动管理和多站点管理等。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致在受害者浏览器中执行恶意Javascript代码。

CNVD收录的相关漏洞包括:Adobe Experience Manager跨站脚本漏洞(CNVD-2025-18018、CNVD-2025-18017、CNVD-2025-18022、CNVD-2025-18021、CNVD-2025-18020、CNVD-2025-18019、CNVD-2025-18024、CNVD-2025-18023)。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18018

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18017

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18022

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18021

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18020

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18019

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18024

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18023

4、DELL产品安全漏洞

Dell Unity是美国戴尔(Dell)公司的一套虚拟Unity存储环境。Dell SmartFabric OS10 Software是戴尔开发的网络操作系统软件,用于简化数据中心网络架构的管理和自动化。Dell Avamar是一款数据备份和恢复软件。Dell AppSync是戴尔公司的一款数据备份与恢复管理软件。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致信息泄露或信息篡改,导致任意命令执行等。

CNVD收录的相关漏洞包括:Dell Unity svc_nas实用程序操作系统命令注入漏洞、Dell SmartFabric OS10 Software代码问题漏洞、Dell Unity跨站脚本漏洞(CNVD-2025-18244)、Dell Unity svc_nfssupport实用程序操作系统命令注入漏洞、Dell Avamar SQL注入漏洞(CNVD-2025-18249、CNVD-2025-18250)、Dell AppSync注入漏洞、Dell AppSync文件上传漏洞。其中,“Dell SmartFabric OS10 Software代码问题漏洞、Dell Avamar SQL注入漏洞(CNVD-2025-18249、CNVD-2025-18250)”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18242

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18245

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18244

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18243

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18249

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18247

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18246

https://www.cnvd.org.cn/flaw/show/CNVD-2025-18250

5、D-Link DIR-615H1命令注入漏洞

D-Link DIR-615H1是中国友讯(D-Link)公司的一款无线路由器。本周,D-Link DIR-615H1被披露存在命令注入漏洞,该漏洞源于tools_vct.htm端点输入清理不足,攻击者可利用该漏洞导致远程代码执行。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2025-18478

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:http://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

CNVD-2025-18142 |

lunary跨站脚本漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://github.com/lunary-ai/lunary/releases |

CNVD-2025-18146 |

WordPress BerqWP plugin文件上传漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://wordpress.org/plugins/searchpro |

CNVD-2025-18144 |

WordPress AI Engine plugin代码执行漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://sourceware.org/bugzilla/show_bug.cgi?id=29799 |

CNVD-2025-18156 |

Ivanti Endpoint Manager SQL注入漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://forums.ivanti.com/s/article/Security-Advisory-July-2025-for-Ivanti-EPM-2024-SU2-and-EPM-2022-SU8?language=en_US |

CNVD-2025-18158 |

Ivanti Endpoint Manager Mobile OS命令注入漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-Endpoint-Manager-Mobile-EPMM-CVE-2025-6770-CVE-2025-6771?language=en_US |

CNVD-2025-18166 |

Tenda W30E fromDhcpListClient方法缓冲区溢出漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://www.tenda.com.cn/download/detail-2218.html |

CNVD-2025-18164 |

Tenda W30E formaddUserName方法缓冲区溢出漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://www.tenda.com.cn/download/detail-2218.html |

CNVD-2025-18173 |

Tenda F1202 formSetCfm方法缓冲区溢出漏洞 |

高 |

用户可联系供应商获得补丁信息: https://www.tenda.com.cn/download/detail-2671.html |

CNVD-2025-18178 |

Fuji Electric V-Server/V-Server Lite越界读取漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://monitouch.fujielectric.com/site/download-e/03tellus_inf/index.php |

CNVD-2025-18405 |

Apple macOS Sequoia越界写入漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://support.apple.com/en-us/124149 |

小结:本周,IBM产品被披露存在多个漏洞,攻击者可利用漏洞通过身份验证后执行未授权操作,通过注入精心设计的有效载荷执行任意Web脚本或HTML,通过发送恶意构造的请求,导致服务器内存资源耗尽等。此外,Mozilla、Adobe、Dell等多款产品被披露存在多个漏洞,攻击者可利用漏洞读取任意文件,绕过已实施的安全限制,实现任意代码执行等。另外,D-Link DIR-615H1被披露存在命令注入漏洞,攻击者可利用该漏洞导致远程代码执行。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。

吉公网安备 22017202000203号

吉公网安备 22017202000203号