本周漏洞态势研判情况

本周信息安全漏洞威胁整体评价级别为中。

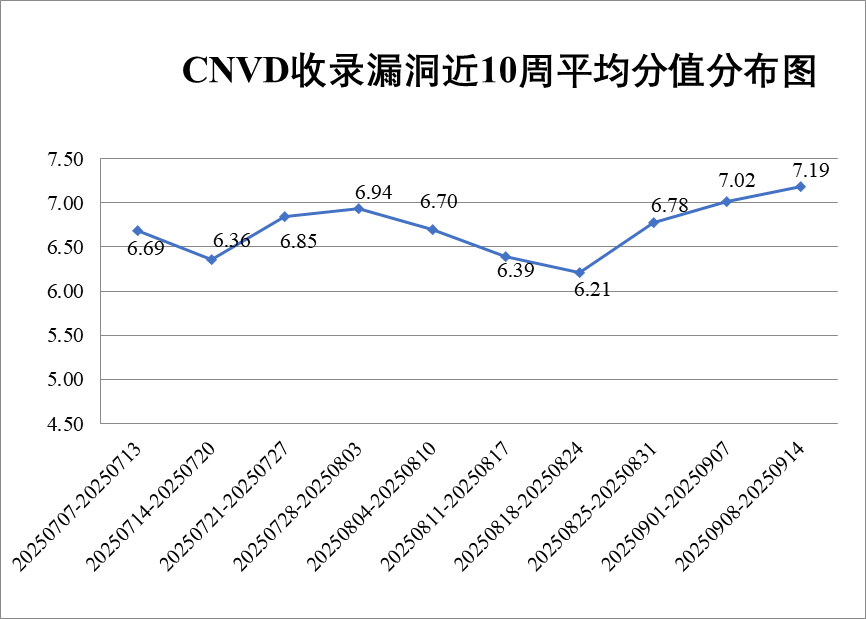

国家信息安全漏洞共享平台(以下简称CNVD)本周共收集、整理信息安全漏洞344个,其中高危漏洞189个、中危漏洞145个、低危漏洞10个。漏洞平均分值为7.19。本周收录的漏洞中,涉及0day漏洞156个(占45%),其中互联网上出现“Apartment Visitors Management System 跨站脚本漏洞、Taxi Stand Management System跨站脚本漏洞”等零日代码攻击漏洞。本周CNVD接到的涉及党政机关和企事业单位的漏洞总数25125个,与上周(24175个)环比增加4%。

图1 CNVD收录漏洞近10周平均分值分布图

本周漏洞事件处置情况

本周,CNVD向银行、保险、能源等重要行业单位通报漏洞事件9起,向基础电信企业通报漏洞事件40起,协调CNCERT各分中心验证和处置涉及地方重要部门漏洞事件1251起,协调教育行业应急组织验证和处置高校科研院所系统漏洞事件236起,向国家上级信息安全协调机构上报涉及部委门户、子站或直属单位信息系统漏洞事件45起。

此外,CNVD通过已建立的联系机制或涉事单位公开联系渠道向以下单位通报了其信息系统或软硬件产品存在的漏洞,具体处置单位情况如下所示:

卓智网络科技有限公司、重庆金算盘软件有限公司、中科方德软件有限公司、智汇方象(青岛)软件有限公司、郑州微厦计算机科技有限公司、浙江尧瑶科技有限公司、浙江深大智能科技有限公司、浙江和达科技股份有限公司、长城汽车股份有限公司、友讯电子设备(上海)有限公司、用友网络科技股份有限公司、新天科技股份有限公司、新都(青岛)办公系统有限公司、武汉天地伟业科技有限公司、维德路特油站设备(上海)有限公司北京分公司、唯智信息技术(上海)股份有限公司、网新科技集团有限公司、万洲电气股份有限公司、天津环球磁卡集团有限公司、腾讯安全应急响应中心、苏州智合诚信息科技有限公司、苏州万户网络科技有限公司、苏州汇川技术有限公司、四川掌上时代科技有限公司、思科系统(中国)网络技术有限公司、神州数码控股有限公司、深圳坐标软件集团有限公司、深圳智慧光迅信息技术有限公司、深圳效率科技有限公司、深圳市智百威科技发展有限公司、深圳市维海德技术股份有限公司、深圳市锐明技术股份有限公司、深圳市明源云科技有限公司、深圳市蓝凌软件股份有限公司、深圳市吉祥腾达科技有限公司、深圳市共济科技股份有限公司、深圳市顶讯科技有限公司、深圳市昂捷信息技术股份有限公司、深圳TCL智能家庭科技有限公司、上海永达(集团)股份有限公司、上海盛代信息科技有限公司、上海锐昉科技有限公司、上海牛迈网络科技有限公司、上海杰斐网络科技有限公司、上海孚盟软件有限公司、山石网科通信技术(北京)有限公司、山东思达特测控设备有限公司、厦门天锐科技股份有限公司、厦门四信通信科技有限公司、厦门快普信息技术有限公司、睿因科技(深圳)有限公司、如是人力科技集团股份有限公司、任子行网络技术股份有限公司、青岛真情巴士科技有限公司、青岛海信网络科技股份有限公司、青岛东胜伟业软件科技有限公司、千城智联(上海)网络科技有限公司、普联技术有限公司、南宁迈世信息技术有限公司、南宁火蝶科技有限公司、南京涌亿思信息技术有限公司、南京轩恩软件开发有限公司、南昌卓蓝科技有限公司、摩莎科技(上海)有限公司、罗克韦尔自动化(中国)有限公司、龙泉驿区梦缘计算机经营部、联诚科技集团股份有限公司、力合科技(湖南)股份有限公司、科大国创云网科技有限公司、柯尼卡美能达集团、竞优(广州)信息技术有限公司、京源中科科技股份有限公司、金华迪加网络科技有限公司、佳能(中国)有限公司、淮南市银泰软件科技有限公司、华平信息技术股份有限公司、红门智能科技股份有限公司、河北商之翼互联网科技有限公司、杭州叁体网络科技有限公司、杭州九麒科技有限公司、杭州吉拉科技有限公司、杭州海康威视数字技术股份有限公司、杭州超算物联科技有限公司、杭州博斯软件开发有限公司、汉王科技股份有限公司、桂林市巨龙网络科技有限公司、广州图创计算机软件开发有限公司、广西金中软件集团有限公司、广西机械工业研究院有限责任公司、广东保伦电子股份有限公司、富士胶片商业创新(中国)有限公司、成都索贝数码科技股份有限公司、畅捷通信息技术股份有限公司、禅道软件(杭州)有限公司、北京友数聚科技有限公司、北京亿赛通科技发展有限责任公司、北京星网锐捷网络技术有限公司、北京数码视讯科技股份有限公司、北京神州视翰科技有限公司、北京三维天地科技股份有限公司、北京南北天地科技股份有限公司、北京蓝卡科技股份有限公司、北京竞业达数码科技股份有限公司、北京金和网络股份有限公司、北京金风科创风电设备有限公司、北京华夏大地数码信息技术有限公司、北京弘文恒瑞文化传播有限公司、北京翰博尔信息技术股份有限公司、北京汉王智远科技有限公司、北京邦永科技有限公司、北京百度网讯科技有限公司、安移通网络科技(中国)有限公司、安科瑞电气股份有限公司、安徽旭帆信息科技有限公司和Kyland Technology Co., Ltd。

本周,CNVD发布了《Microsoft发布2025年9月安全更新》,详情参见CNVD网站公告内容(https://www.cnvd.org.cn/webinfo/show/11641)。

本周漏洞报送情况统计

本周报送情况如表1所示。其中,新华三技术有限公司、北京天融信网络安全技术有限公司、北京数字观星科技有限公司、北京神州绿盟科技有限公司、深信服科技股份有限公司等单位报送公开收集的漏洞数量较多。成都卫士通信息安全技术有限公司、北京天下信安技术有限公司、上海纽盾科技股份有限公司、含光实验室、广西网信信息技术有限公司、国家计算机病毒应急处理中心、中孚安全技术有限公司、河北镌远网络科技有限公司及其他个人白帽子向CNVD提交了25125个以事件型漏洞为主的原创漏洞,其中包括奇安信网神(补天平台)、斗象科技(漏洞盒子)、上海交大和三六零数字安全科技集团有限公司向CNVD共享的白帽子报送24484条原创漏洞信息。

表1 漏洞报送情况统计表

报送单位或个人 |

漏洞报送数量 |

原创漏洞数量 |

奇安信网神(补天平台) |

17859 |

17859 |

斗象科技(漏洞盒子) |

4573 |

4573 |

上海交大 |

1321 |

1321 |

新华三技术有限公司 |

1123 |

0 |

三六零数字安全科技集团有限公司 |

731 |

731 |

北京天融信网络安全技术有限公司 |

447 |

0 |

北京数字观星科技有限公司 |

383 |

0 |

北京神州绿盟科技有限公司 |

327 |

0 |

深信服科技股份有限公司 |

204 |

7 |

中国电信股份有限公司网络安全产品运营中心 |

196 |

196 |

北京升鑫网络科技有限公司(青藤云安全) |

163 |

163 |

北京启明星辰信息安全技术有限公司 |

70 |

2 |

北京知道创宇信息技术有限公司 |

69 |

0 |

远江盛邦安全科技集团股份有限公司 |

15 |

15 |

北京智游网安科技有限公司 |

11 |

0 |

杭州迪普科技股份有限公司 |

8 |

0 |

南京众智维信息科技有限公司 |

6 |

6 |

成都卫士通信息安全技术有限公司 |

32 |

32 |

北京天下信安技术有限公司 |

6 |

6 |

上海纽盾科技股份有限公司 |

4 |

4 |

含光实验室 |

3 |

3 |

广西网信信息技术有限公司 |

1 |

1 |

国家计算机病毒应急处理中心 |

1 |

1 |

中孚安全技术有限公司 |

1 |

1 |

河北镌远网络科技有限公司 |

1 |

1 |

个人 |

203 |

203 |

报送总计 |

27758 |

25125 |

本周漏洞按类型和厂商统计

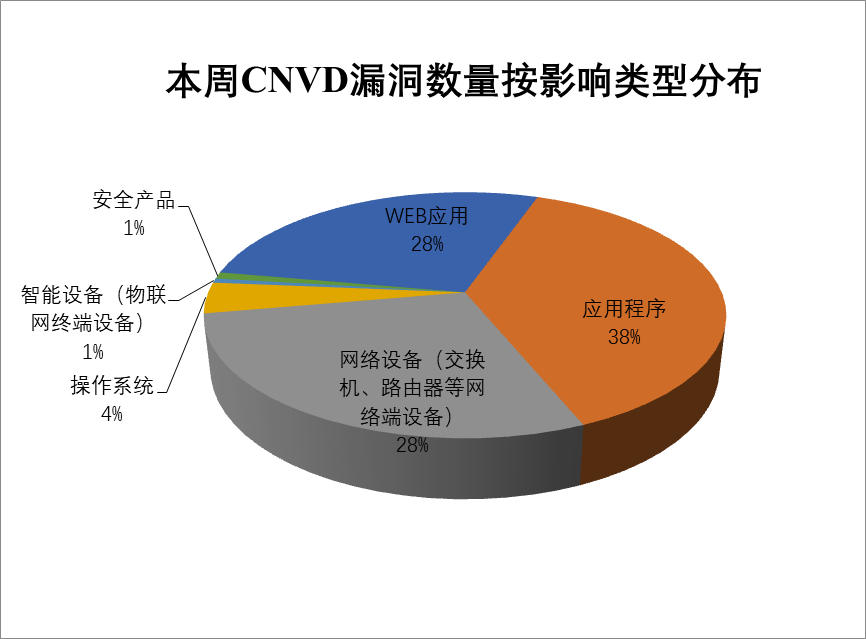

本周,CNVD收录了344个漏洞。应用程序132个,网络设备(交换机、路由器等网络端设备)98个,WEB应用95个,操作系统14个,安全产品3个,智能设备(物联网终端设备)2个。

表2 漏洞按影响类型统计表

漏洞影响对象类型 |

漏洞数量 |

应用程序 |

132 |

网络设备(交换机、路由器等网络端设备) |

98 |

WEB应用 |

95 |

操作系统 |

14 |

安全产品 |

3 |

智能设备(物联网终端设备) |

2 |

图2 本周漏洞按影响类型分布

CNVD整理和发布的漏洞涉及TOTOLINK、appRain、Freescout等多家厂商的产品,部分漏洞数量按厂商统计如表3所示。

表3 漏洞产品涉及厂商分布统计表

序号 |

厂商(产品) |

漏洞数量 |

所占比例 |

1 |

TOTOLINK |

62 |

18% |

2 |

appRain |

32 |

9% |

3 |

Freescout |

21 |

6% |

4 |

Adobe |

14 |

4% |

5 |

NVIDIA |

14 |

4% |

6 |

Akinsoft |

14 |

4% |

7 |

Belkin |

13 |

4% |

8 |

Tenda |

12 |

4% |

9 |

Dell |

12 |

4% |

10 |

其他 |

150 |

43% |

本周行业漏洞收录情况

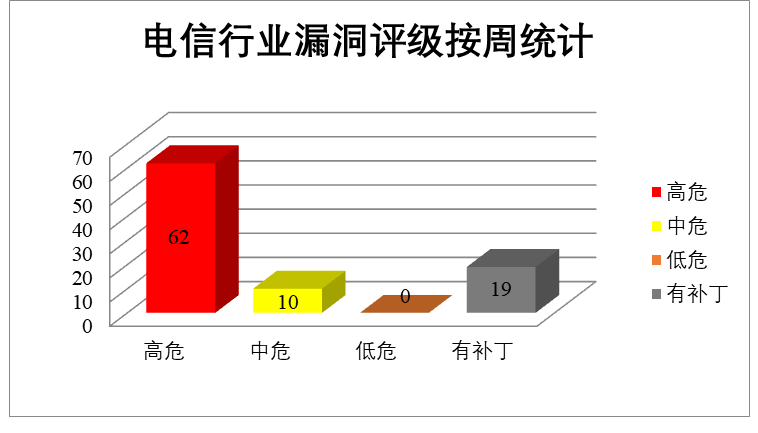

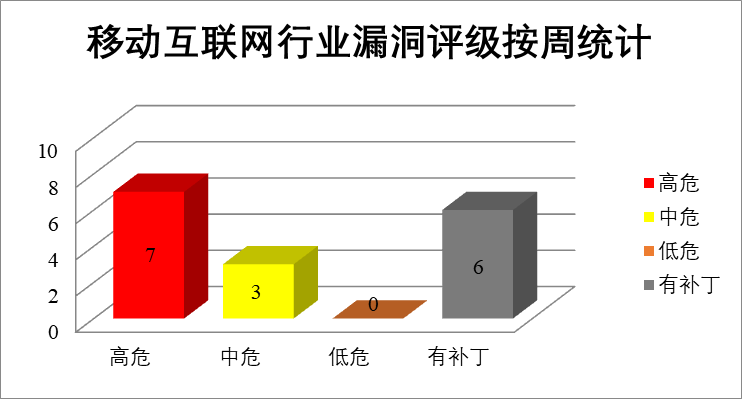

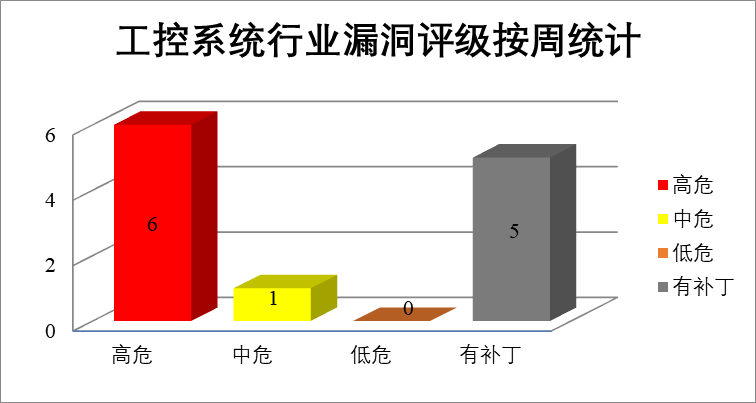

本周,CNVD收录了72个电信行业漏洞,10个移动互联网行业漏洞,7个工控行业漏洞(如下图所示)。其中,“TOTOLINK A3300R setRemoteCfg方法命令注入漏洞、Akinsoft QR Menü安全绕过漏洞”等漏洞的综合评级为“高危”。相关厂商已经发布了漏洞的修补程序,请参照CNVD相关行业漏洞库链接。

电信行业漏洞链接:http://telecom.cnvd.org.cn/

移动互联网行业漏洞链接:http://mi.cnvd.org.cn/

工控系统行业漏洞链接:http://ics.cnvd.org.cn/

图3 电信行业漏洞统计

图4 移动互联网行业漏洞统计

图5 工控系统行业漏洞统计

本周重要漏洞安全告警

本周,CNVD整理和发布以下重要安全漏洞信息。

1、F5产品安全漏洞

F5 BIG-IP是F5公司的一款集成了网络流量编排、负载均衡、智能DNS,远程接入策略管理等功能的应用交付平台。F5 BIG-IQ是美国F5公司的一套基于软件的云管理解决方案。该方案支持跨公共和私有云、传统数据中心和混合环境部署应用交付和网络服务。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞发起拒绝服务攻击,通过向流量组的备用BIG-IP系统发送特定构造的未公开协议请求(如畸形的TCP会话包或异常信令),触发流量管理微内核(TMM)的解析异常,导致其进程强制终止等。

CNVD收录的相关漏洞包括:F5 BIG-IP PEM拒绝服务漏洞、F5 BIG-IP HTTP/2配置文件拒绝服务漏洞、F5 BIG-IP HTTP/2 httprouter配置文件拒绝服务漏洞、F5 BIG-IP APM PingAccess虚拟服务器拒绝服务漏洞、F5 BIG-IP缓冲区溢出漏洞、F5 BIG-IP SCTP服务拒绝漏洞、F5 BIG-IP HTTP配置文件拒绝服务漏洞、F5 BIG-IQ跨站脚本漏洞。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20722

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20725

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20724

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20723

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20728

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20727

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20726

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20730

2、SAP产品安全漏洞

SAP Supplier Relationship Management(SRM)是德国思爱普(SAP)公司的一套供应商关系管理解决方案。该产品实现了企业内以及供应商之间采购和购置流程的自动化,并提供发票开具等功能。SAP NetWeaver是德国思爱普(SAP)公司的一套面向服务的集成化应用平台。该平台主要为SAP应用程序提供开发和运行环境。SAP NetWeaver Application Server Java是德国思爱普(SAP)公司的一款提供了Java运行环境的应用程序服务器。该产品主要用于开发和运行Java EE应用程序。SAP NetWeaver ABAP Platform是德国思爱普(SAP)公司的一个一体化技术平台。SAP Fiori App Manage Work Center Groups是德国思爱普(SAP)公司的一个具有管理和维护工作中心组功能的企业应用。NetWeaver ABAP Platform是一个由SAP提供的企业级应用开发和部署平台。SAP NetWeaver Application Server ABAP是一款由SAP公司开发的应用服务器,主要用于运行ABAP应用程序。SAP NetWeaver Application Server for ABAP是一个强大的开发和运行时平台,是许多基本SAP业务应用程序的核心。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致访问内部文件,通过注入精心设计的有效载荷执行任意Web脚本或HTML,构造包含恶意脚本的URL,诱使具有活跃会话的用户执行,从而可能导致数据访问受限或被篡改,执行任意OS命令等。

CNVD收录的相关漏洞包括:SAP Supplier Relationship Management跨站脚本漏洞(CNVD-2025-21206)、SAP NetWeaver反序列化漏洞、SAP NetWeaver Application Server Java访问控制错误漏洞(CNVD-2025-21204)、SAP Fiori App Manage Work Center Groups跨站请求伪造漏洞、SAP NetWeaver Application Server ABAP HTML注入漏洞、SAP NetWeaver Application Server for ABAP跨站脚本漏洞(CNVD-2025-21207)、SAP NetWeaver ABAP Platform跨站脚本漏洞(CNVD-2025-21203、CNVD-2025-21209)。其中,“SAP NetWeaver反序列化漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21206

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21205

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21204

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21203

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21202

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21209

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21208

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21207

3、Adobe产品安全漏洞

Adobe After Effects(简称AE)是Adobe公司于1993年推出的专业影视后期特效软件,支持Windows和MacOS双平台,主要用于影视特效、动态图形设计及视频合成。Adobe Experience Manager是Adobe公司推出的内容管理解决方案,旨在帮助企业高效创建、管理和交付跨渠道内容,同时整合商业解决方案以提升客户体验。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致内存暴露,获取敏感信息,导致任意代码执行等。

CNVD收录的相关漏洞包括:Adobe After Effects越界读取漏洞(CNVD-2025-21150、CNVD-2025-21149、CNVD-2025-21151)、Adobe Experience Manager输入验证错误漏洞(CNVD-2025-21156、CNVD-2025-21165)、Adobe Experience Manager XML实体注入漏洞(CNVD-2025-21172)、Adobe Experience Manager代码执行漏洞、Adobe Experience Manager跨站脚本漏洞(CNVD-2025-21155)。其中,“Adobe Experience Manager XML实体注入漏洞(CNVD-2025-21172)、Adobe Experience Manager代码执行漏洞”漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21150

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21149

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21151

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21156

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21155

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21165

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21172

https://www.cnvd.org.cn/flaw/show/CNVD-2025-21173

4、Apache产品安全漏洞

Apache StreamPark是美国阿帕奇(Apache)基金会的一个流媒体应用程序开发框架。Apache Log4cxx是美国阿帕奇(Apache)基金会的一个以Apache log4j为模式的C++ 日志框架。Apache Apisix是美国阿帕奇(Apache)基金会的一个云原生的微服务API网关服务。该软件基于OpenResty和etcd来实现,具备动态路由和插件热加载,适合微服务体系下的API管理。Apache Jena是Apache软件基金会的语义网框架,用于构建和处理RDF数据。Apache OFBiz是美国阿帕奇(Apache)基金会的一套企业资源计划(ERP)系统。该系统提供了一整套基于Java的Web应用程序组件和工具。Apache CloudStack是美国阿帕奇(Apache)基金会的一套基础架构即服务(IaaS)云计算平台。该平台主要用于部署和管理大型虚拟机网络。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞导致日志解析错误,导致跨站脚本攻击,权限提升等。

CNVD收录的相关漏洞包括:Apache StreamPark SQL注入漏洞、Apache Log4cxx输入验证错误漏洞(CNVD-2025-20868)、Apache Log4cxx跨站脚本漏洞、Apache Apisix权限提升漏洞(CNVD-2025-20873)、Apache Jena路径遍历漏洞、Apache OFBiz代码执行漏洞(CNVD-2025-20870)、Apache CloudStack权限提升漏洞(CNVD-2025-20874、CNVD-2025-20875)。其中,除“Apache Log4cxx跨站脚本漏洞、Apache CloudStack权限提升漏洞”外其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。CNVD提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20869

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20868

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20867

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20873

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20872

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20870

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20874

https://www.cnvd.org.cn/flaw/show/CNVD-2025-20875

5、Tenda G3 addDhcpRule函数缓冲区溢出漏洞

Tenda G3是中国腾达(Tenda)公司的一款Qos Vpn路由器。本周,Tenda G3被披露存在缓冲区溢出漏洞,该漏洞源于addDhcpRule函数中dhcpIndex参数未能正确验证输入数据的长度大小,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务攻击。目前,厂商尚未发布上述漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

参考链接:https://www.cnvd.org.cn/flaw/show/CNVD-2025-21161

更多高危漏洞如表4所示,详细信息可根据CNVD编号,在CNVD官网进行查询。参考链接:http://www.cnvd.org.cn/flaw/list

表4 部分重要高危漏洞列表

CNVD编号 |

漏洞名称 |

综合评级 |

修复方式 |

CNVD-2025-20765 |

Akinsoft OctoCloud安全绕过漏洞(CNVD-2025-20765) |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://octocloud.akinsoft.com.tr/en/ |

CNVD-2025-20779 |

FreeScout安全绕过漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://freescout.net/ |

CNVD-2025-20800 |

SAMSUNG MagicINFO 9 Server文件上传漏洞(CNVD-2025-20800) |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://security.samsungtv.com/securityUpdates |

CNVD-2025-20828 |

Belkin F9K1122命令注入漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://www.belkin.com/my/support-article?articleNum=24903 |

CNVD-2025-20842 |

Huawei HarmonyOS skia模块越界写入漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://consumer.huawei.com/en/support/bulletin/2025/8/ |

CNVD-2025-20857 |

DELL ThinOS 10参数注入漏洞 |

高 |

厂商已发布了漏洞修复程序,请及时关注更新: https://www.dell.com/support/kbdoc/en-us/000359619/dsa-2025-331 |

CNVD-2025-20904 |

Huawei HarmonyOS runtime interpreter模块越界读取漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://consumer.huawei.com/en/support/bulletin/2025/9/ |

CNVD-2025-20908 |

WordPress插件Add to Feedly跨站请求伪造漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://wordpress.org/plugins/add-to-feedly/ |

CNVD-2025-21029 |

Freescout Helper::decrypt()函数反序列化漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://github.com/freescout-help-desk/freescout/releases |

CNVD-2025-21033 |

Akinsoft MyRezzta认证绕过漏洞 |

高 |

目前厂商已发布升级程序修复该安全问题,详情见厂商官网: https://www.myrezzta.com/en/ |

小结:本周,F5产品被披露存在多个漏洞,攻击者可利用漏洞发起拒绝服务攻击,通过向流量组的备用BIG-IP系统发送特定构造的未公开协议请求(如畸形的TCP会话包或异常信令),触发流量管理微内核(TMM)的解析异常,导致其进程强制终止等。此外,SAP、Adobe、Apache等多款产品被披露存在多个漏洞,攻击者可利用漏洞导致访问内部文件,通过注入精心设计的有效载荷执行任意Web脚本或HTML,构造包含恶意脚本的URL,诱使具有活跃会话的用户执行,从而可能导致数据访问受限或被篡改,执行任意OS命令等。另外,Tenda G3被披露存在缓冲区溢出漏洞,攻击者可利用该漏洞在系统上执行任意代码或者导致拒绝服务攻击。建议相关用户随时关注上述厂商主页,及时获取修复补丁或解决方案。